Internet es un mercado. Dentro del mercado hay personas que vende de forma correcta, de forma incorrecta y los timadores con más o menos habiles. Nosotros, los usuarios, somos pececitos y ellos pescadores, algunos auténticos depredadores.

Vamos a darle un repaso a todo lo que te puede ocurrir si no sabes como evitarlo y como puedes tomar medidas preventivas, ya que una vez ha sucedido, las medidas se reducen a un 10 %. Intenta tener siempre que puedas y sepas, una copia de seguridad de tus datos importantes y de tus recuerdos familiares e íntimos. Los discos duros han bajado mucho de precio, han aumentado de capacidad de forma exponencial, ya no tienes excusas. Excepto si eres perezosos o unos vagos redomados.

Por norma general, en Internet se usa la ingeniera socialIngeniería social (seguridad informática)La ingeniería social es la práctica de obtener información confidencial a través de la manipulación de usuarios legítimos. Es una técnica que pueden usar ciertas personas para obtener información, acceso o permisos en sistemas de información que les permitan realizar daños a la persona u organismo comprometidos. El principio que sustenta la ingeniería social es el de que, en cualquier sistema, los usuarios son el «eslabón débil». Wikipedia para capturar incautos. Son una serie de técnicas psicológicas y sociológicas para ganarse la confianza de la víctima para que haga aquello que en condiciones normales no haría. Puede ser desde mandar dinero a desconocidos, dar contraseñas o ceder datos bancarios o personales. Uno de los más conocidos son los correos que te urgen a que les ayudes a conseguir algo invirtiendo un cantidad de dinero que te generara un beneficio inimaginable, fácil y rápido, o eso parece. Por supuesto ese dinero no lo volverás a ver jamás. Se suele conocer como phising o suplantación de identidadEs un término informático que denomina un modelo de abuso informático y que se comete mediante el uso de un tipo de ingeniería social, caracterizado por intentar adquirir información confidencial de forma fraudulenta. . Se utiliza nombres de empresas con prestigio, la identidad de de personas conocidas, altos cargos de organismos oficiales, haciéndose pasar por cualquiera de ellos.

El phisingPhishing es un término informático que distingue a un conjunto de técnicas que persiguen el engaño a una víctima ganándose su confianza haciéndose pasar por una persona, empresa o servicio de confianza (suplantación de identidad de tercero de confianza), para manipularla y hacer que realice acciones que no debería realizar (por ejemplo revelar información confidencial o hacer click en un enlace). Wikipedia (del inglés ir a pescar, fishing) genera grandes beneficios y deja un rastro mínimo. Se realiza varias fases:

Trata de identificar y verificar las direcciones de correos y mensajes, sobre todos los que piden contraseñas, datos personales y te ofrecen supuestos trabajos sencillos y muy bien remunerados.

Trata de identificar y verificar las direcciones de correos y mensajes, sobre todos los que piden contraseñas, datos personales y te ofrecen supuestos trabajos sencillos y muy bien remunerados. No acceda a una web a través del enlace que aparezca en el correo. Los bancos no piden datos a través de los correos electrónicos.

No acceda a una web a través del enlace que aparezca en el correo. Los bancos no piden datos a través de los correos electrónicos. Utiliza buenos antivirus, los hay muy buenos gratuitos, usa alguna aplicación antyspywareEl término spyware también se utiliza más ampliamente para referirse a otros productos que no son estrictamente spyware. Estos productos, realizan diferentes funciones, como mostrar anuncios no solicitados, recopilar información privada, redirigir solicitudes de páginas e instalar marcadores de teléfono y también existe un virus espía en el que el aparato electrónico puede controlar el celular la persona denominada hacker en segundo plano sin que el portador se llegue a enterar de que tiene ese virus, el virus anteriormente dicho es muy raro pero si hay algunos casos. Wikipedia y usa cortafuegosCortafuegos (informática)En informática, un cortafuegos (del término original en inglés firewall) es la parte de un sistema informático o una red informática que está diseñada para bloquear el acceso no autorizado, permitiendo al mismo tiempo comunicaciones autorizadas. Wikipedia (firewalls).

Utiliza buenos antivirus, los hay muy buenos gratuitos, usa alguna aplicación antyspywareEl término spyware también se utiliza más ampliamente para referirse a otros productos que no son estrictamente spyware. Estos productos, realizan diferentes funciones, como mostrar anuncios no solicitados, recopilar información privada, redirigir solicitudes de páginas e instalar marcadores de teléfono y también existe un virus espía en el que el aparato electrónico puede controlar el celular la persona denominada hacker en segundo plano sin que el portador se llegue a enterar de que tiene ese virus, el virus anteriormente dicho es muy raro pero si hay algunos casos. Wikipedia y usa cortafuegosCortafuegos (informática)En informática, un cortafuegos (del término original en inglés firewall) es la parte de un sistema informático o una red informática que está diseñada para bloquear el acceso no autorizado, permitiendo al mismo tiempo comunicaciones autorizadas. Wikipedia (firewalls). Actualiza los sistemas operativos, sobre todo los programas que uses que se conecten a Internet.

Actualiza los sistemas operativos, sobre todo los programas que uses que se conecten a Internet. Si tienes dudas llama a tu banco u oficina y pregunta sobre lo que te ha llegado. Si no es horario comercial déjalo quieto y espera el momento adecuado.

Si tienes dudas llama a tu banco u oficina y pregunta sobre lo que te ha llegado. Si no es horario comercial déjalo quieto y espera el momento adecuado. Desconfía de los trabajos como mediador financiero, agente financiero o similares. Fíjate que se cumplan los requisitos legales y que los contratos estén en regla, así como las altas en la Seguridad Social y la tributación y epígrafes de Hacienda.

Desconfía de los trabajos como mediador financiero, agente financiero o similares. Fíjate que se cumplan los requisitos legales y que los contratos estén en regla, así como las altas en la Seguridad Social y la tributación y epígrafes de Hacienda. No utilices redes no seguras para acceder a la banca on line. Desde accesos públicos de grandes superficies, ayuntamientos o conexiones abiertas desconocidas.

No utilices redes no seguras para acceder a la banca on line. Desde accesos públicos de grandes superficies, ayuntamientos o conexiones abiertas desconocidas.

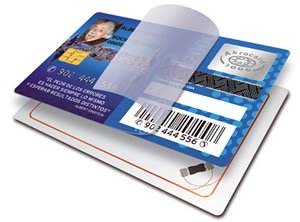

A través de un dispositivo especial clonan o copian la banda magnética de tu tarjeta deslizándola sobre él. Este duplicado permite a los delincuentes que giren dinero y puedan contratar servicios y pagar productos a cargo de la cuenta asociada a la tarjeta como si fuera el mismo propietario. A veces es posible estas acciones porque se han compinchado con un establecimiento en concreto y se reparten el beneficio a medias con el dueño. Desde que han salido las famosas tarjetas RfID o tarjetas de proximidad se ha creado una discusión si son adecuadas ya que se han dado demasiados casos de clonación sin tan siquiera haber sacado la tarjeta y haberla pasado por ningún dispositivo.

A través de un dispositivo especial clonan o copian la banda magnética de tu tarjeta deslizándola sobre él. Este duplicado permite a los delincuentes que giren dinero y puedan contratar servicios y pagar productos a cargo de la cuenta asociada a la tarjeta como si fuera el mismo propietario. A veces es posible estas acciones porque se han compinchado con un establecimiento en concreto y se reparten el beneficio a medias con el dueño. Desde que han salido las famosas tarjetas RfID o tarjetas de proximidad se ha creado una discusión si son adecuadas ya que se han dado demasiados casos de clonación sin tan siquiera haber sacado la tarjeta y haberla pasado por ningún dispositivo.

Los distintos métodos que se usan para robar datos son:

Colocación de micro cámaras en cajeros automáticos para obtener el PIN.

Colocación de micro cámaras en cajeros automáticos para obtener el PIN. Colocan dispositivos bajo o superpuestos en los teclados de los cajeros para obtener el PIN. La colocación de falsas ranuras que pasan la tarjeta por un lector. Muestra el mensaje de sin conexión.

Colocan dispositivos bajo o superpuestos en los teclados de los cajeros para obtener el PIN. La colocación de falsas ranuras que pasan la tarjeta por un lector. Muestra el mensaje de sin conexión. Los empleados de los locales tiene un lector en el interior y tratan de llevar hasta allí las tarjetas de los clientes para clonarlas.

Los empleados de los locales tiene un lector en el interior y tratan de llevar hasta allí las tarjetas de los clientes para clonarlas.

Hay que hacer los pagos en Internet en sitios conocidos y con certificados de seguridad.

Hay que hacer los pagos en Internet en sitios conocidos y con certificados de seguridad. No utilices redes wifi abiertas y públicas para hacer tus transacciones bancarias.

No utilices redes wifi abiertas y públicas para hacer tus transacciones bancarias. Como siempre mantén actualizados el sistema operativo y los programas con lo que realizas tus operaciones bancarias.

Como siempre mantén actualizados el sistema operativo y los programas con lo que realizas tus operaciones bancarias.

Top 5 de los ransomware más destructivos en 2020-2021:

- _Maze (también conocido como el ransomware ChaCha)_ es responsable de más de ⅓ de los ataques. El grupo responsable de Maze fue uno de los primeros en robar datos antes de cifrarlos. Si la víctima se negaba a pagar el rescate, los ciberdelincuentes amenazaban con publicar los archivos robados.

- _Conti (también conocido como el ransomware IOCP)_ ha sido el responsable de más del 13 % de todas las víctimas de ransomware durante 2019 y aumentando. Sus creadores siguen en activo. Los ciberdelincuentes ofrecen ayuda a la empresa a la que se dirigen, ofreciñendoles su protección a cambio de pagar. Al más puro esilo mafioso. Les dicen que les darán instrucciones para cerrar la puerta trasera (backdoor) para evitar problemas similares en el futuro; además, les recomiendan un software especial personalizado que es más trabajo cuesta saltar a posibles nuevos ciberdelinceuntes.

- _REvil (también conocido como el ransomware Sodin, Sodinokibi)_ este malware llamó la atención de los expertos debido a sus habilidades técnicas, como su uso de funciones legítimas de la CPU para evitar los sistemas de seguridad. Además, su código incluía características de haber sido creado para alquilarlo a terceros. En las estadísticas totales, las víctimas de REvil suma un 11 % de ataques a partir de 2019.

- _Netwalker (también conocido como el ransomware Mailto)_ Es responsable de más del 10 % de los ataques desde 2019. Ofrecieron alquilar Netwalker a estafadores solitarios a cambio de una porción de la ganancia por el ataque. Para que el proceso de alquiler sea lo más cómodo posible, crean un sitio web para publicar de forma automática los datos robados después de la fecha límite del rescate.

- _El ransomware DoppelPaymer_ Sus creadores también dejaron huella con otro malware, incluido el troyano bancario Dridex y el ransomware ahora extinto BitPaymer (es decir, FriedEx), que se considera una versión previa de DoppelPaymer. Por lo que la cantidad total de víctimas de este grupo, finalmente, es mucho más grande. Conforma el 9 % de las estadísticas totales.

Existen muchas variantes de este tipo de malware, todos con diferentes funciones, aquí te damos 3 tipos de malware:

Winlocker: este es un ransomware de SMS, el cual bloquea el sistema y exige el envío de un mensaje de texto a un número de tarifación adicional con un código. Existe otro tipo de malware que es más intimidatorio, ya que muestra un supuesto mensaje de la policía o derivadas, solicitando un pago para desbloquear el dispositivo por medio de algún sistema de pago en línea.

Winlocker: este es un ransomware de SMS, el cual bloquea el sistema y exige el envío de un mensaje de texto a un número de tarifación adicional con un código. Existe otro tipo de malware que es más intimidatorio, ya que muestra un supuesto mensaje de la policía o derivadas, solicitando un pago para desbloquear el dispositivo por medio de algún sistema de pago en línea.  Ransomware de MBR: este tipo de ransomware no es tan complejo eliminarlo pero si es una de las que más da miedo a los usuarios. Este malware modifica el Master Boot Record (MBR) esto interrumpe el proceso de arranque, lo que origina que el usuario no pueda iniciar el sistema y por ello no puede eliminar la infección.

Ransomware de MBR: este tipo de ransomware no es tan complejo eliminarlo pero si es una de las que más da miedo a los usuarios. Este malware modifica el Master Boot Record (MBR) esto interrumpe el proceso de arranque, lo que origina que el usuario no pueda iniciar el sistema y por ello no puede eliminar la infección.  Cifrado de ficheros: es uno de los ransomware más conocidos y famosos y afecta a empresas ya sean pequeñas, medianas o grandes inclusive a usuarios comunes y corrientes ya que esta variante cifra los archivos de carpetas personales impidiendo el acceso a ellas, para poder recuperar la información o el acceso a las carpetas secuestradas se tiene que efectuar un pago a los ciberdelincuentes para que proporcionen la clave de descifrado, en algunos casos se bloquea el acceso al sistema. CryptoLocker es uno de los ransomware que cifran los archivos y es considerado uno de los más peligrosos en los últimos años.

Cifrado de ficheros: es uno de los ransomware más conocidos y famosos y afecta a empresas ya sean pequeñas, medianas o grandes inclusive a usuarios comunes y corrientes ya que esta variante cifra los archivos de carpetas personales impidiendo el acceso a ellas, para poder recuperar la información o el acceso a las carpetas secuestradas se tiene que efectuar un pago a los ciberdelincuentes para que proporcionen la clave de descifrado, en algunos casos se bloquea el acceso al sistema. CryptoLocker es uno de los ransomware que cifran los archivos y es considerado uno de los más peligrosos en los últimos años.